影响范围

10.3.6

12.1.2

12.1.3

12.2.1

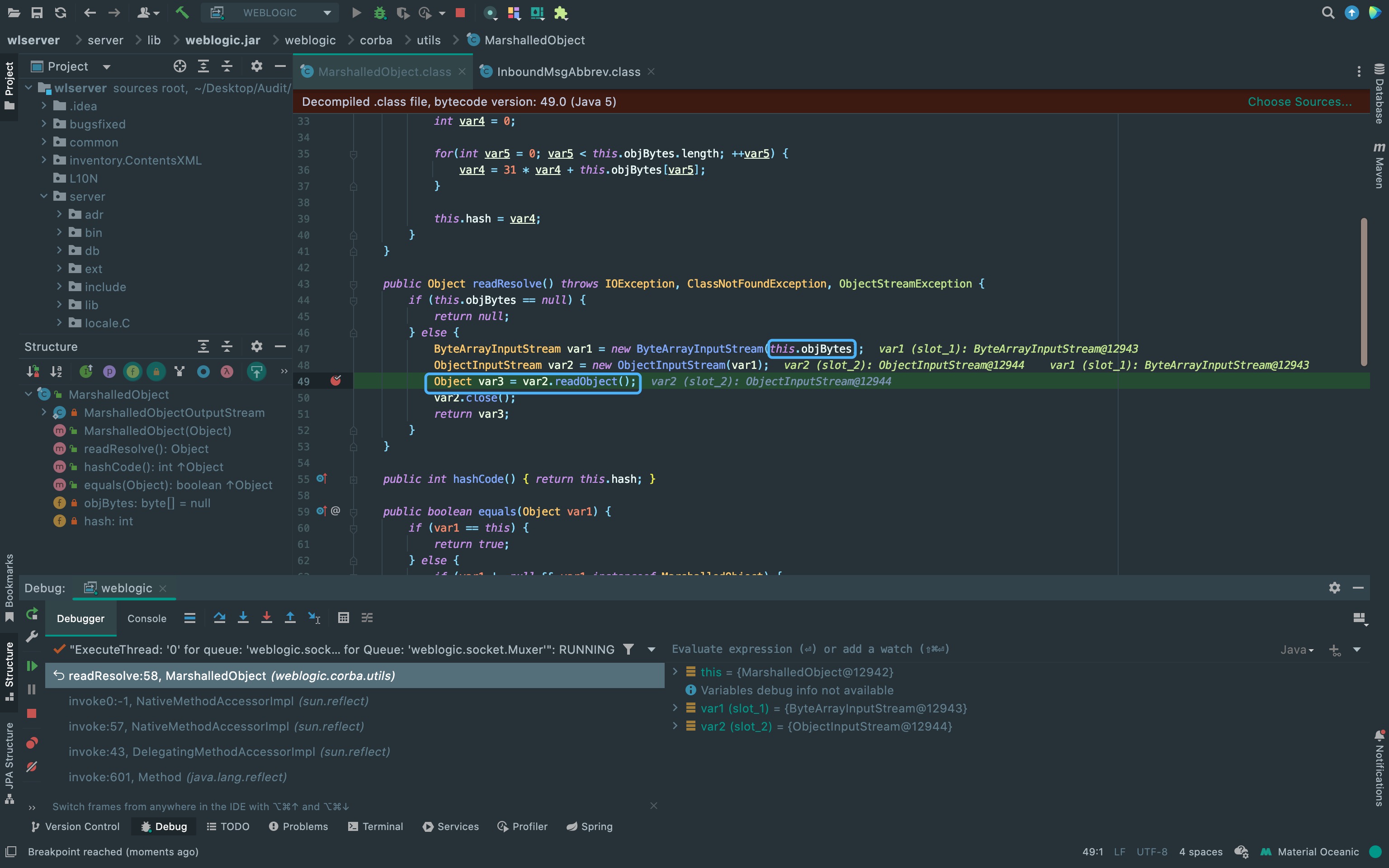

漏洞分析

这个漏洞与前一篇的CVE-2016-0638思路一样,都是通过二次反序列化来反序列化我们的payload。 不过这个漏洞的利用是将cc1链封装在了MarshalledObject中,在反序列化时weblogic.corba.utils.MarshalledObject会调用readResolve方法中的readObject再次触发反序列化。

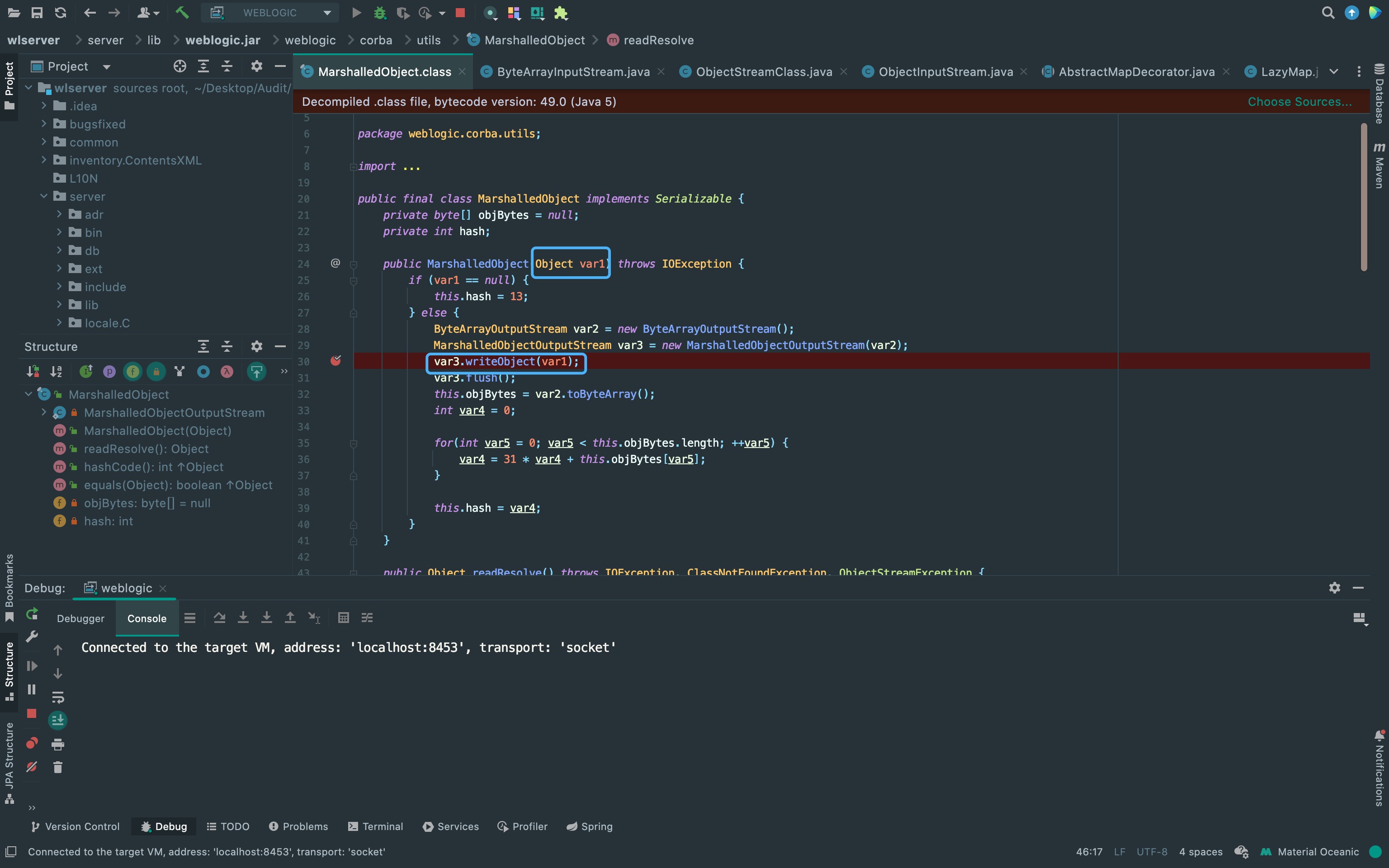

EXP构造思路

构造payload时直接调用MarshalledObject方法写入,然后再把返回的object序列化即可。

工具链接

// 需要用jdk6编译

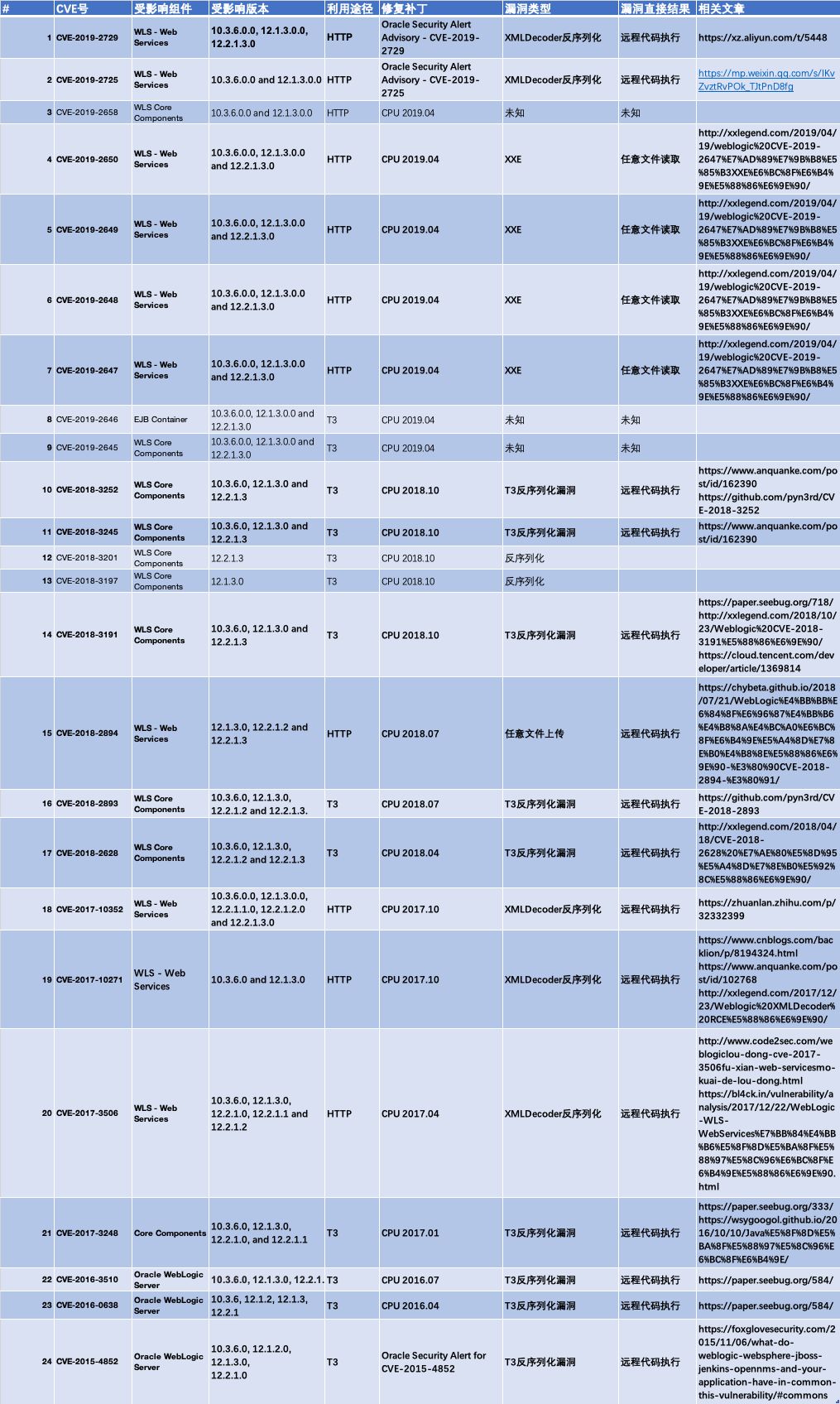

https://github.com/5up3rc/weblogic_cmdWeblogic漏洞图(2019前)

There Is Nothing Below

Turn at the next intersection.

Turn at the next intersection.